勒索病毒瞄准京广浙地区 80后、90后男性深受其害

2019年,狂赚20亿美元的GandCrab勒索病毒发动挂马攻击,知名公司“易到用车”服务器因勒索病毒沦陷,Globelmposter勒索病毒家族进一步蔓延至更多大型医院,美国各州政府屡遭勒索软件攻击……以上种种勒索病毒大事记,向人们传达着重要威胁情报,当前勒索病毒仍然活跃在互联网的舞台之上,随时向网络安全发起进攻。

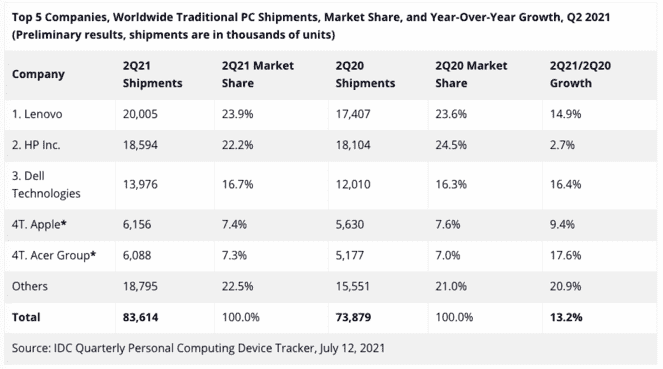

近日,360安全大脑发布《2019年勒索病毒疫情分析报告》(以下简称报告),从勒索病毒攻击态势、受害者及攻击者分析、勒索病毒发展趋势和安全建议等维度,总结了2019年度勒索病毒的活动情况。从数据来看,2019年受到勒索病毒攻击的计算机数量高达412.5万台,日均攻击量约为1.2万台。无论是对我国政企部门、网民,还是就全球范围而言,勒索病毒依然是网络安全领域最重要的安全威胁。

(图:2019年前11月勒索病毒攻击总体态势)

远程桌面入侵仍是最热“投毒”方式 80后男性受勒索病毒攻击最多

尽管较2018年相比,本年度勒索病毒攻击情况基本持平,但总体形势仍然不容乐观。在巨大利益的驱动下,勒索病毒犹如野草一般春风吹又生,各家族此消彼长活跃在互联网世界中。《2019年勒索病毒疫情分析报告》通过反勒索数据分析了PC端Windows系统下各勒索家族活跃情况,其中GlobeImposter、Crysis、phobos勒索病毒家族的受害者占比较大,三大家族占比合计高达45.9%。

(图:2019年前11月勒索病毒家族分布情况)

从全年勒索病毒疫情传播方式来看,远程桌面入侵仍然是攻击者最为青睐的“投毒”方式,占总体传播方式的54.4%。报告指出,位居第二的邮件传播方式再次回暖,以12.8%的占比超越共享文件夹入侵。还需特别注意的是,破解软件/激活工具首次以12%的占比跃居传播方式第四名,用户应对此提高警惕,注意安全软件对此程序的威胁示警。

(图:2019年前11月勒索病毒传播方式分布情况)

该报告还针对勒索病毒感染的地域、系统、行业、人群和赎金支付情况进行了详细的数据解读,多维度呈现2019年勒索病毒疫情受害者群像。本年度受到勒索病毒感染的地域,主要集中在数字经济发达地区和人口密集地区。从受感染的系统分布情况来看,Windows 7系统为疫情感染的重灾区,占比高达40.1%。而Windows 7系统之所以深受其害,与其庞大的用户基数密不可分。

(图:2019年前11月勒索病毒感染系统分布情况)

此外,报告通过对受感染系统类型数据分析发现,尽管个人用户受攻击情况仍然占比最高,但总体数据与上半年数据对比后可知,服务器受感染占比提升了4%以上,与2018年相比提升7%。攻击者对服务器的入侵日渐提升,这一点,政企用户应格外注意。

从受害者的人物特征来看,80后、90后作为目前计算机使用和系统运维人员的主体,受到勒索病毒攻击的概率远高于其他年龄层,占比分别为56.5%和23.7%,而且受到攻击的人大多为男性。在勒索病毒受害者中,有97.4%的受害者在受到勒索病毒攻击时不会支付赎金,这其中主要是因为不相信攻击者会守信解密,不愿向黑客低头这一原因次之。

(图:2019年前11月勒索病毒受害者年龄层分布情况)

勒索病毒攻击者大多昼伏夜出 弱口令攻击成为“投毒者”手中利刃

针对躲在幕后操纵勒索病毒攻击的始作俑者,《2019年勒索病毒疫情分析报告》报告也对此进行了深度解读,通过登录时间、邮箱供应商分布和各类攻击手段分析还原攻击者的活动情况。整体看来,勒索病毒以内嵌密钥及直接投毒的方式取代了C&C服务器的使用,利用远程桌面弱口令攻击直接入侵服务器成为了主要手段。

报告统计了攻击者成功攻陷计算机后的首次登陆时间,从分布情况可以发现,攻击者利用勒索病毒的入侵时段主要集中在7时-11时、19时至次日3时这两个时段,攻击分布时段不均匀可能与时差有关。

(注:2019年前11月勒索病毒入侵时段分布情况)

常常于黑夜出没的勒索病毒攻击者自然也十分注重联系方式的隐蔽性。除了使用暗网等方式与受害者进行沟通外,当前越来越多的攻击者选择在加密文件后留下邮箱以便联系,其中Aol、ProtonMail、OvO Consulting三家网站凭借隐藏信息、注册便捷度等方面的优势,成为了攻击者的首要选择。

报告详细列举了勒索病毒攻击者常见的几种攻击手段,其中弱口令攻击被攻击者持续利用,成为传播勒索病毒的最主要方式。据报告数据显示,远程桌面弱口令攻击日均拦截量达到了370万次以上。且弱口令攻击的目标逐步趋向多样化,不再局限于PC设备,开始瞄准服务器等设备。

此外,钓鱼邮件、利用系统与软件漏洞攻击、网站挂马攻击和破解软件与激活工具攻击也是攻击者常用的“投毒”方式。

(图:钓鱼邮件攻击示例)

勒索病毒技术革新政企安全垂危 360安全大脑全力守护

纵观2019年勒索病毒疫情现状,可以肯定的是,勒索病毒仍然是时下政府、企业和个人共同聚焦的安全风险之一。关于未来的发展趋势,根据报告预测可以得知,勒索病毒的攻击形式随着技术发展不断变化,其传播方式、攻击目标突破传统局限性,向多元化、低门槛、广分发等方向传播,由此对政企和个人用户带来的安全威胁也不可同日而语。

对此,报告着重介绍了360安全大脑的反勒索防护能力,综合360安全大脑驱动下的360解密大师、360安全卫士和反勒索服务的整体实力,对抗勒索病毒这一首要威胁。

面对恶意劫持电脑系统或数据的邪恶“绑匪”,360打造全球规模最大、最有效的勒索病毒解密工具——360解密大师,经过2019年的42次版本更新,可累计支持解密勒索病毒320种,是目前全球范围内支持解密类型最多的一款解密工具。

(图:360解密大师支持解密被勒索病毒加密隐藏的文件)

报告还指出,360安全卫士自2017年起就开始针对勒索病毒攻击,重点推出系统安全防护功能。从远程桌面弱口令防护支持、漏洞拦截防护,到挂马网站防护、钓鱼邮件防护,360安全卫士重点完善了“口令爆破”防护能力,同时做到了第一时间拦截新增漏洞、监控并识别挂马网站恶意行为、精准识别邮件中潜藏的病毒木马,全面并同步提升自身反勒索防护水平。

(图:360安全大脑弱口令攻击防护示例)

此外,360重磅推出反勒索服务,在开启360安全防护中心的反勒索防护功能后,为用户提供文档保护和反勒索服务。据报告数据统计,2019年前11个月,以360反勒索服务平台、360解密大师沟通群、360论坛勒索病毒板块为主的反勒索服务渠道,共受理了4800位受害者求助,帮助485用户成功解密被劫持文件。

(图:开启360反勒索服务功能)

上述反勒索服务数据来源于360勒索病毒搜索引擎“lesuobingdu.360.cn”的使用统计。

(图:360勒索病毒搜索引擎)

最后,报告综合2019年勒索病毒的疫情发展情况,分别为个人用户和企业用户给出了具有针对性的安全建议,以打击勒索病毒的传播,保护用户计算机安全免受勒索病毒感染。

对于个人用户来说,养成良好的安全习惯、减少危险上网操作最为关键:

1. 安装具有云防护和主动防御功能的安全软件,第一时间打补丁、修复漏洞;

2. 备份重要文件、数据,以防文件丢失、损坏;

3. 使用复杂的口令,以减少弱口令的攻击;

4. 不浏览未知的不良信息网站,对陌生邮件提高警惕;

5. 注意U盘、移动硬盘等设备的安全性;

6. 用户还可采取及时的补救措施,如安装360安全卫士开启反勒索服务。

对于企业用户而言,报告特别强调:

1. 应及时修复办公终端和服务器漏洞、打补丁;

2. 尽量关闭不必要的服务与对应端口,做到不对外提供服务的设备不暴露于公网,降低对外服务系统的权限;

3. 用复杂的登录口令并定期更换十分重要,可及时避免受到当下流行的弱口令攻击;

4. 注意提升安全运维人员的职业素养,时刻保持其警惕性

《2019年勒索病毒疫情分析报告》全面、深刻分析了本年度勒索病毒疫情现状,通过数据分析和趋势预判,帮助广大互联网用户深入了解当前勒索病毒发展态势。面对活跃至今且不断进化的勒索病毒,360安全大脑建议用户在提升网络安全意识的同时及时落实各项防御措施,可通过360安全卫士、360解密大师等安全防护软件、反勒索工具全方位守护计算机安全。